Votée en novembre 2022 par les députés européens, la directive NIS 2 entrera en vigueur en France au deuxième semestre 2024. Cette directive s’appuie sur les acquis de la directive NIS 1, en application depuis 2018, qui vise à augmenter le niveau de cybersécurité des acteurs majeurs de 10 secteurs d’activité stratégiques.

NIS 2 renforce et précise les obligations énoncées par NIS 1. Et surtout la directive élargit ces mesures à des milliers d’autres entités, publiques et privées, relativement à la criticité de leur activité. Une opportunité d’élever collectivement, à l’échelle européenne et nationale, le niveau de résistance aux cyberattaques, dont l’intensité et la fréquence ne faiblissent pas.

Comment s’y préparer ? Avec quels outils et méthodes ?

Mon organisation est-elle concernée ?

Selon le Panorama de la cybermenace 2022 édité par l’ANSSI, plus de 60 % des attaques déclarées concernent de petites structures : TPE, PME, ETI et collectivités territoriales. Cela signifie qu’aucune organisation n’est épargnée.

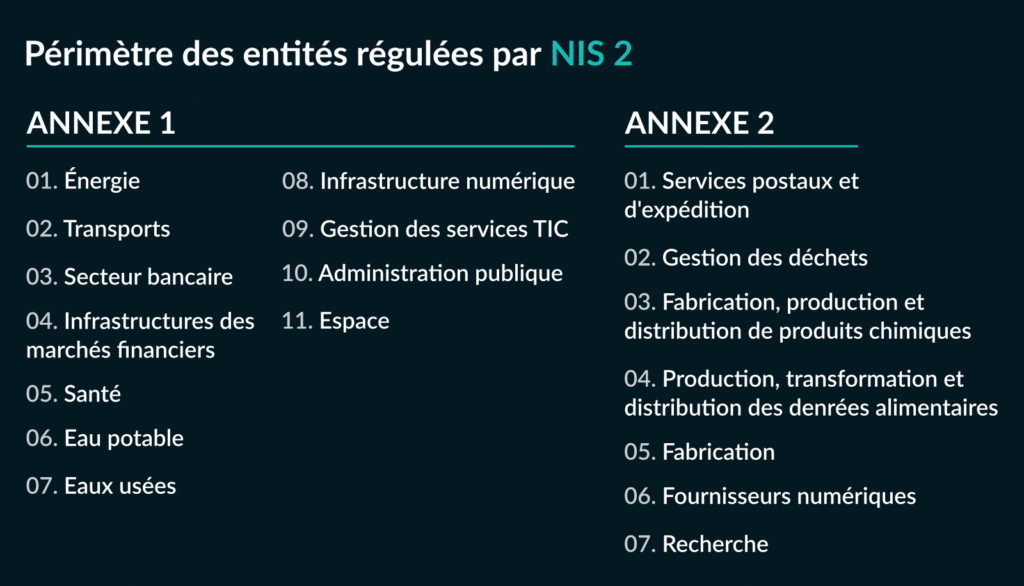

Face à ces cyberattaques, il paraît essentiel de renforcer les mesures de sécurité de l’ensemble des entreprises européennes considérées comme importantes ou critiques. La directive NIS 2 prévoit ainsi la régulation d’entités privées, des administrations publiques et des collectivités territoriales. À l’échelle nationale, cela représente des milliers d’entités appartenant à plus de 18 secteurs d’activité.

Les critères d’intégration ont été définis au niveau européen. Il s’agit principalement du nombre d’employés (≥ 50) et/ou du chiffre d’affaires (≥ à 10 millions d’euros), ainsi que la nature de l’activité réalisée par l’entité.

La transposition de NIS 2 dans le droit national pourrait également inclure des cas particuliers, soumettant à cette régulation des entités qui ne répondent pas a priori aux critères évoqués. Sont par exemple citées les entités :

- réalisant des activités pouvant avoir un impact important sur la sécurité publique, la sûreté publique ou la santé publique ;

- réalisant des activités transfrontalières pouvant avoir un impact systémique ;

- ayant une importance spécifique au niveau national ou régional.

Vous souhaitez rester informé ? Inscrivez-vous à notre newsletter.

En quoi consistent les nouvelles obligations apportées par la directive NIS 2 ?

Il est encore un peu tôt pour que l’ANSSI (l’organisme de contrôle en France chargé de l’application de la directive) publie un document qui regroupe l’ensemble des exigences réglementaires de NIS 2. Certaines dispositions de la directive doivent en effet encore être transposées au niveau national, au plus tard le 17 octobre 2024. D’ici là, les acteurs concernés seront consultés pour que la réglementation tienne compte de leurs réalités et du coût économique et opérationnel de ces mesures.

On sait néanmoins déjà que les mesures de sécurité prévues par NIS 2 viseront, de manière globale, les politiques et procédures des organisations relatives à l’analyse des risques, à la sécurité des SI et à l’utilisation de la cryptographie. Cela comprend :

- la gestion des incidents

- la continuité des activités (PRA)

- la sécurité de la chaîne d’approvisionnement, incluant fournisseurs et prestataires

- la sécurité des ressources humaines, des politiques de contrôle d’accès et la gestion des actifs

- la « cyberhygiène » et la formation du personnel à la cybersécurité

- l’utilisation de solutions d’authentification à plusieurs facteurs ou d’authentification continue, l’utilisation de solutions de communication vocale, vidéo et textuelle sécurisées et de systèmes sécurisés de communication d’urgence au sein des organisations.

Que faire en attendant d’en savoir plus ?

En attendant de connaître les contours précis des obligations qui vous incomberont, vous pouvez d’ores et déjà mettre en place des process et actions de prévention face aux risques de sécurité. L’un des enjeux est donc de travailler le « hardening » de vos machines (ou « durcissement » en français).

Mais de quoi parle-t-on ? Il s’agit d’un ensemble de mesures destinées à réduire l’exposition d’un système aux attaques, par des actions relativement simples, comme notamment la suppression des services inutilisés et la limitation des droits et accès aux seuls utilisateurs nécessaires. Basique, mais redoutablement efficace !

─ Afnic

La deuxième mesure à mettre en place est la gestion des correctifs (patch management), pour éviter d’exposer des machines dont les systèmes et applications ne seraient pas à jour et contiendraient des failles de sécurité potentielles ou avérées.

Le hardening système et le patch management sont deux piliers essentiels pour sécuriser ses systèmes en profondeur. Ils font partie des recommandations des principaux référentiels de sécurité, tels que SecNumCloud, ISO 27001 ou CIS Benchmarks.

Les nouvelles obligations imposées par la directive NIS 2 seront d’ailleurs en accord avec ces standards nationaux et internationaux. En adoptant ces mesures de bon sens, vous ne perdrez donc pas votre temps. Au contraire, vous prendrez de l’avance sur la législation et vous augmenterez rapidement votre niveau de protection.

Peut-on automatiser la sécurité ?

La conformité a toujours été intimement liée aux enjeux de sécurité. Ces deux aspects, avec l’entrée en vigueur prochaine de la directive NIS 2, se révèlent plus que jamais complémentaires et indissociables. La conformité permet en effet de prouver et d’assurer la sécurité dans le temps.

C’est pourquoi les outils d’infrastructure automation tels que Rudder adoptent désormais des fonctionnalités de renforcement de la sécurité et de contrôle de la conformité. Ces outils sont idéaux pour automatiser tout ce qui peut l’être afin de mieux maîtriser la sécurité de ses systèmes : déploiement et audite des configurations de sécurité, évaluation des vulnérabilités, gestion des campagnes de patch, remédiation, etc.

Pourquoi choisir Rudder ?

Rudder aide les entreprises à sécuriser et contrôler l’ensemble de leur infrastructure IT grâce à l’automatisation. Notre solution comprend toutes les fonctionnalités nécessaires pour renforcer la sécurité de vos machines et démontrer votre conformité dans le cadre de certification ou d’obligations légales comme NIS2. Simple d’usage et graphique, Rudder sera par exemple un soutien idéal pour rapporter rapporter avec exactitude un incident de sécurité à l’ANSSI le cas échéant.

Dernier point : en vous offrant une traçabilité rigoureuse de l’état et des actions effectuées sur vos machines, Rudder vous permettra de démontrer votre conformité, mais aussi de rapporter avec exactitude un incident de sécurité à l’ANSSI le cas échéant.

D’autre part, en tant que membre de CIS SecureSuite®, notre équipe peut vous aider à évaluer, mettre en œuvre et contrôler les politiques et lignes directrices de votre entreprise en matière de cybersécurité.

Pour aller plus loin : https://cyber.gouv.fr/la-directive-nis-2